[AWS] Windows 에서 Linux 인스턴스 연결을 위한 PuTTY 사용방법

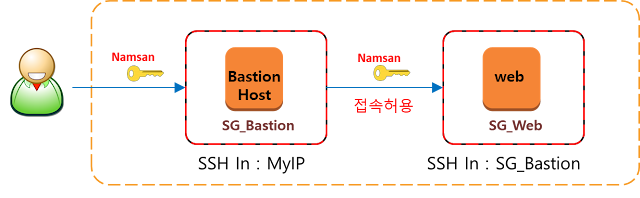

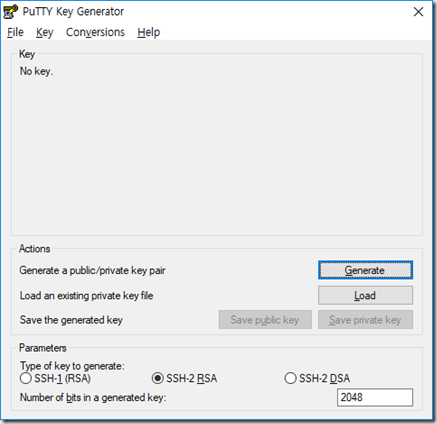

AWS 콘솔을 통하여 EC2 인스턴스를 생성하게 되면 SSH 접속을 위한 Key pair 를 사용하게 됩니다. Namsan.pem 과 같이 pem 형식의 파일을 다운로드 받을 수 있습니다. Mac 사용자의 경우 pem 파일을 이용해 Linux 인스턴스에 접속이 가능하지만 Windows 사용자의 경우에는 PuTTy 에서 PEM 파일을 지원하지 않기 때문에 별도의 PPK 파일을 생성하여야만 Linux 인스턴스에 접속이 가능합니다. 필요한 프로그램을 다운로드 하기 위해 puTTy 다운로드 페이지로 이동합니다. https://www.chiark.greenend.org.uk/~sgtatham/putty/ 해당페이지에서 puttygen.exe 파일과 putty.exe 파일을 다운로드 합니다. 1. puttygen 을 통한 PPK 파일 생성 다운로드한 puyttygen 을 실행한 화면 입니다. Conversions – import key 메뉴를 선택합니다. EC2 인스턴스 생성시 다운로드한 PEM 파일을 선택 합니다. 아래와 같이 Key 파일이 import 됩니다. Type 을 SSH-2 RSA 로 선택 한 후 Save private key 버튼을 클릭합니다. 파일생성시 암호문을 설정하지 않았다는 경고창이 팝업되지만 “예” 를 선택하고 넘어가면 됩니다. 탐색기에서 생성할 키파일을 입력하고 “저장” 합니다. 이제 putty 접속시 사용할 PPK 파일 생성이 완료 되었습니다. 이제 Linux 인스턴스에 접속해 보겠습니다. 2. putty 를 통한 인스턴스 접속 PPK 생성이 완료되면 이제 putty 를 통해 인스턴스 접속이 가능합니다. putty.exe 를 실행합니다. Host Name 에 username@public_Ip 형식으로 이름을 입력합니다. 이때 인스턴스 생성시 설정한 AMI 별로 아래와 같은 사용자 이름이 설정됩니다.