[AWS] Bastion Host 를 활용한 SSH 접근통제 #2

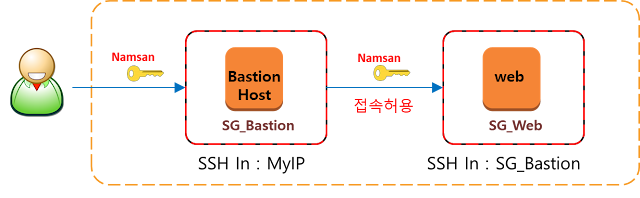

지난 포스팅에서 Bastion Host 를 구성하여 WebServer SSH 에 접근권한을 제어하는 방법에 대하여 알아 보았습니다. 지난포스팅 보러가기 -> [AWS] Bastion Host 를 활용한 SSH 접근통제 #1 하지만 지난시간에 적용한 구성은 보안상으로 문제점이 발생합니다. BastionHost 와 WebServer 가 동일한 인스턴스 접속Key를 사용하기 때문에 BastionHost 가 보안 취약점에 의해 외부에 노출 되는경우 WebServer 도 동시에 영향을 미치게 됩니다. < 동일한 Instance 접속키 사용에 따라 보안 취약점 발생> 이러한 보안 취약점 해결을 위하여 이번 포스팅에서는 아래 구성과 같이 instance 접속키를 별도로 구성해 보도록 하겠습니다. <instance 접속키 분리를 통해 보약취약점 제거> 우선 AWS 콘솔로 이동해서 신규 적용할 Key 를 생성하도록 하겠습니다. EC2 메뉴 좌측에서 Key Pairs 를 선택합니다. 기존에 생성한 인스턴스 키 목록이 표출 됩니다. Create Key Pair 를 클릭하여 신규 Key 를 생성 하겠습니다. Web Server 에 사용할 Key 이름을 설정하고 Create 를 선택 합니다. “web” 이라는 명칭으로 키를 생성해 보겠습니다. 키가 생성되면 자동으로 web.pem 파일이 다운로드 됩니다. 이제 생성된 key 파일을 이용해 Instance 를 새로 생성 하도록 하겠습니다. 기존 서비스가 운영 중인 경우 동일한 instance 를 활용하기 위해서는 AMI 백업을 진행하고 해다 이미지를 활용해 신규 Instance 를 생성 합니다. 생성 하고자 하는 인스턴스를 선택한 후 image > Create image 메뉴를 선택합니다. 생성할 image 이름을 등록합니다. 운영중인 서버라면 “No reboot” 옵션에 체크해야 인스턴스가...