[NCP] Cloud DB구성

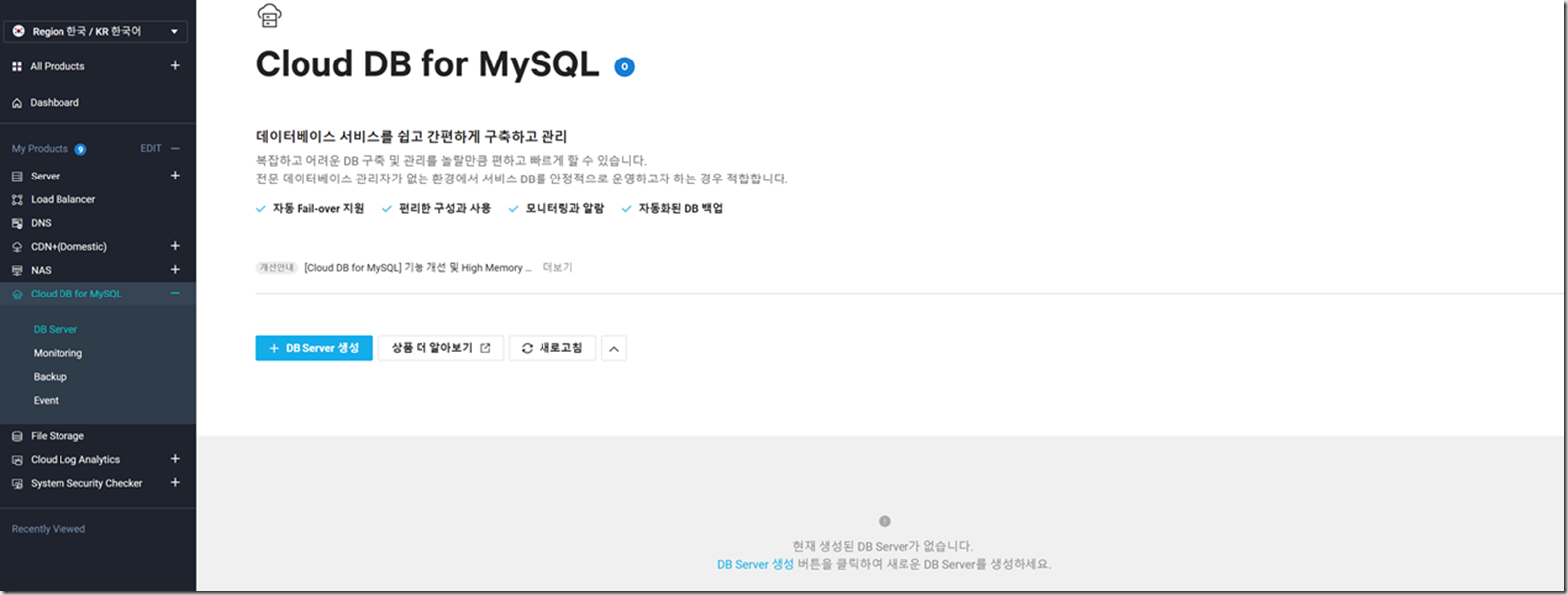

이번 포스팅에서는 NCP의 클라우드 DB 구성방법에 대해 알아보겠습니다. 1. NCP 콘솔 접속 후 Cloud DB 이동 NCP 콘솔에 접속 후 Cloud DB for MySQL > DB Server 항목으로 이동 후 “DB Server 생성” 을 선택합니다. 2. DB 서버 생성 DB 서버 타입 및 환경을 선택하고 생성정보를 입력 후 “다음” 을 선택 합니다 - 고가용성 지원 : DB 이중화를 위해 2대의 서버가 자동으로 생성 됩니다. - DB Server 이름 : DB 서버로 사용할 이름을 입력합니다. - DB 서비스 이름 : DB 서비스로 사용할 이름을 입력합니다. DB 접속 정보를 설정한 후 “다음” 을 선택합니다. - USER_ID : DB 접속시 사용할 ID - HOST : DB 접속 가능 IP 설정 항목. (“%” 를 입력하면 “전체접속 허용” 으로 설정됩니다) DB 서버 생성이 완료 되었습니다. Cloud DB 를 생성하면 자동으로 ACG 가 할당 됩니다. 접속 권한을 추가하기 위해서는 권한을 추가해 주면 됩니다 동일한클라우드 환경에서 사용중인 서버의 접속 권한을 추가 하도록 하겠습니다. 3. DB 접속 확인 이제 서버 접속을 위한 설정이 완료 되었습니다. 사전에 생성된 서버에 접속하여 DB 생성이 정상적으로 되었는지 확인해 보겠습니다 . 생성된 DB 를 선택한 후 Private 도메인 항목을 복사해 줍니다. 서버 에서 Mysql 명령어를 통해 DB 접속 경로로 접속 한 후 2번 항목에서 설정한 Password 를 입력합니다. 사전에 Mysql client 가 설치되어 있어야 합니다. [root@lab1-org ~]# mysql -u student -p -h db-op45.cdb.ntruss.com 정상적으로 DB 에 접속된 화면 입니다. 다음 명령어를 통해 설저어...