[AWS] Ubuntu instance Kernel Update

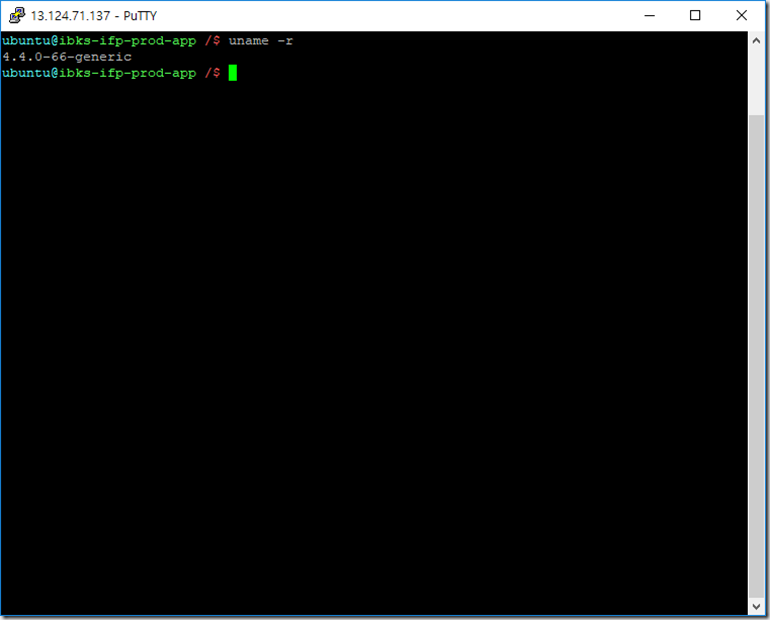

지난 포스팅을 통해서 Intel CPU 보안 취약점 발견에 따른 OS 별 대처방법에 대해 살펴보았습니다. 지난포스팅 보러가기 오늘은 AWS 에서 사용중인 Ubuntu 서버의 보안취약점 대응을 위한 Patch 작업을 진행해 보도록 하겠습니다. 우선 현재 운영중인 Ubuntu 섭서의 Kernel 버전을 확인해 보겠습니다. Krenel 버전 확인을 위해 명령어를 입력합니다. 1 $ uname –r cs 다음은 패키지 정보 리스트를 최신으로 업데이트 합니다. 1 $ sudo apt-get update cs 다음은 패키지 관리자 리스트에서 리눅스 커널의 이미지 버전을 검색합니다. 1 $ apt-cache search linux-image cs AWS 환경에서 운영되은 Instance 이므로 AWS 용 Lunux 커널을 사용해야합니다. linux-aws - Amazon Web Services (AWS) 시스템 용 Linux 커널 linux-euclid - Intel Euclid 시스템 용 Linux 커널 AWS 시스템용 Linux 커널 중 최신 버전인 1049 버전을 사용해서 업데이트를 진행하도록 하겠습니다. 1 $ sudo apt-get install linux-image-4.4.0-1049-aws cs 업데이트 작업 시도중 위와 같이 에러가 발생한다면 아래와 같이 명령어를실행한 이후 다시 업데이트 작업을 진행 합니다. 1 $ sudo apt-get –f install cs 작업 진행 중 추가 디스크 용량이 필요하다는 메시지가 출력됩니다. “Y” 를 입력합니다. 다시 커널 업데이트 작업를 ...